Ze smartfona łatwo ukraść pieniądze

17 lutego 2011, 16:41Telefony komórkowe coraz częściej są wykorzystywane do przeprowadzania transakcji finansowych, czy to do przelewów bankowych czy do zakupów w sieci. Tymczasem specjaliści z firmy Cryptography Research udowodnili, że mogą się stać one bardzo niebezpieczne dla swoich właścicieli, gdyż cyberprzestępcy są w stanie sklonować klucz kryptograficzny telefonu i poszywać się pod urządzenie.

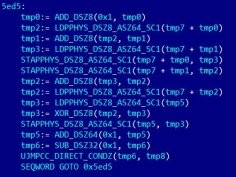

Udało się podejrzeć mikrokod procesorów Intela. Nieznane konsekwencje dla bezpieczeństwa

29 października 2020, 18:13Po raz pierwszy w historii udało się zdobyć klucz szyfrujący, którym Intel zabezpiecza poprawki mikrokodu swoich procesorów. Posiadanie klucza umożliwia odszyfrowanie poprawki do procesora i jej analizę, a co za tym idzie, daje wiedzę o luce, którą poprawka ta łata.

Kryptograficzny Nobel 2022

19 stycznia 2023, 22:31W dzisiejszym świecie bezpieczeństwo przekazywania informacji stało się niezwykle istotnym elementem naszego codziennego życia. Większość z nas, nawet nie zdaje sobie sprawy, jak często korzysta z dobrodziejstw dziedziny nauki, jakim jest kryptografia. Za każdym razem, kiedy przeglądamy internet, wysyłamy do kogoś wiadomość czy logujemy się do banku towarzyszy nam szyfrowanie.

Poważna dziura w Wi-Fi. Szczególnie zagrożone smartfony z Androidem

16 października 2017, 12:30Eksperci ujawnili szczegóły ataku KRACK (key reinstallation attack), największego od lat zagrożenia dla sieci Wi-Fi. Udany atak pozwala na kradzież informacji, wstrzykiwanie danych i manipulowanie nimi. Najbardziej zagrożeni są użytkownicy urządzeń z Linuksem i Androidem.

Sotheby's właśnie licytuje klucz od pokoju, w którym zmarł Napoleon Bonaparte

13 stycznia 2021, 04:18Dom aukcyjny Sotheby's licytuje właśnie niezwykły zabytek – klucz do pokoju, w którym zmarł Napoleon Bonaparte. Do klucza dołączona jest karteczka o treści Klucz do pokoju w Longwood, gdzie zmarł Napoleon, a który osobiście wyjąłem z zamka. C.R. Fox, Św. Helena, 6 września 1822 roku. Dodatkowe wyjaśnienia zawarte są na załączonej kopercie.

Przestępcy przekonują, że klucz Windows jest nieważny

24 maja 2016, 08:46Pojawił się nowy zaawansowany atak, podczas którego cyberprzestępcy starają się przekonać użytkowników Windows, że używają nieważnego kodu aktywacyjnego produktu. Za "autentyczny" klucz, który "pozwala aktywować" system, trzeba zapłacić 250 USD

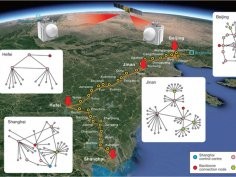

Chińczycy stworzyli pierwszą zintegrowaną sieć kwantową. Przesyłają dane przez cały kraj

7 stycznia 2021, 16:14Chińscy naukowcy stworzyli pierwszą na świecie zintegrowaną kwantową sieć komunikacyjną, łącząc światłowody na Ziemi z dwoma satelitami. Dzięki temu byli w stanie przesłać klucz kwantowy przez cały kraj na łączną odległość 4600 kilometrów. O swoim osiągnięciu poinformowali na łamach Nature.

"Debiut" HD DVD w sieci BitTorrent

16 stycznia 2007, 12:43W sieci BitTorrent "zadebiutował" piracki film HD DVD. W Internecie udostępniono tzw. tracker filmu "Serenity".

Jak ukraść klucz

22 października 2009, 11:52Eksperci odkryli, w jaki sposób można ukraść klucze kryptograficzne używane do zabezpieczania transmisji bezprzewodowej w urządzeniach przenośnych. Kradzieży można dokonać mierząc ilość zużywanej energii lub emisję częstotliwości fal radiowych.

Tysiące lat w kilka miesięcy

20 czerwca 2012, 17:06Specjaliści z Fujitsu Laboratories, japońskiego Narodowego Instytutu Technologii Informatycznych i Komunikacyjnych (NICT) oraz Uniwersytetu Kyushu ustanowili nowy światowy rekord kryptoanalizy

« poprzednia strona następna strona » 1 2 3 4 5 6 7 …